We weten allemaal hoe belangrijk back-ups zijn. Een paar jaar geleden schreven we al eens een artikel hierover, waarna we opeens een toename zagen in het gebruikte aantal MB’s op onze back-up servers. Een goede wake-up call dus.

Dit artikel is gericht op onze klanten met een eigen server, bijvoorbeeld een VPS of Dedicated Server.

Bij iedere VPS die bij ons besteld wordt, leveren wij externe back-up ruimte. Met de nadruk op extern, maar daarover later meer. DirectAdmin, het controlepaneel dat 99% van al onze servers draaiend en beheersbaar maakt, biedt ideale functionaliteit om deze back-up ruimte te gebruiken. Geheel geautomatiseerd, waardoor je er zelf geen omkijken meer naar hebt. Toch merken we nog vaak dat er onduidelijk is waar die back-up ruimte nou eigenlijk voor bedoeld is en hoe deze gebruikt kan worden. Die onzekerheid helpen we graag de wereld uit.

Waarvoor krijg je externe back-up ruimte?

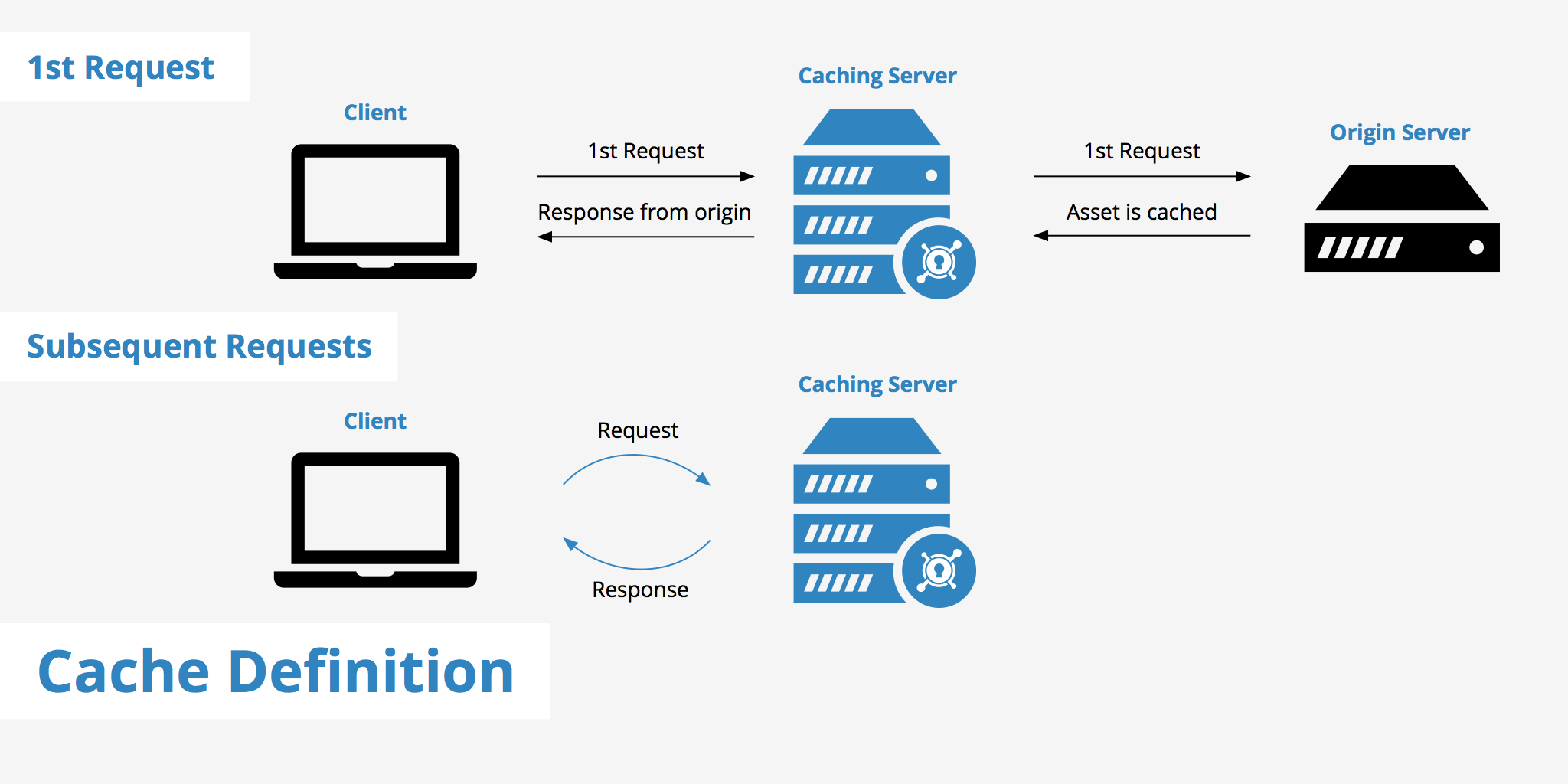

De externe back-up ruimte die we bij jouw VPS aanbieden, is er zodat je back-ups kunt maken en opslaan op een andere plek dan je eigen server. Hierdoor ben je in de gelegenheid om gegevens veilig te stellen, mocht er onverhoopt een beroep op gedaan moeten worden. Je weet immers maar nooit.

Wie maakt de back-ups?

De externe back-up ruimte die we bij jouw VPS aanbieden, is bedoeld voor jou om jouw back-ups op te maken. Ook deze is vrij vanzelfsprekend, maar vraagt misschien toch nog om wat toelichting.

Zoals je ook in de welkomste-mail bij de bestelling van je (eerste) server hebt gelezen – en ook in de algemene voorwaarden als je een Pietje Precies bent – maken wij zelf geen back-ups voor jou en ben je dus zelf verantwoordelijk voor je eigen data. De reden hiervoor is dat wij al je bestanden al meerdere keren opslaan door de gebruikte RAID-configuraties en dat we aan onze kant het hardware-gedeelte al zo goed mogelijk proberen af te vangen.

Maar, dat wil dus zeggen dat als je per ongeluk de verkeerde gebruiker weggooit of je klant per ongeluk een e-mailadres verwijderd, wij geen back-up voor je hebben. Het betekent helaas ook dat, in het geval dat er een hardware storing optreedt waarbij (een gedeelte van) een een aantal harde schijf tegelijkertijd onleesbaar is geworden, wij geen back-up voor je hebben. En dat zou heel jammer zijn.

Je back-ups maak je dus zelf. Je stelt ze zelf in op een manier waarop jij vindt dat je met voldoende zekerheid de meest up-to-date data voor jou of je klant terug kunt zetten.

De 3-2-1 back-upregel

Volgens de 3-2-1 back-upregel moet je minstens drie kopieën van jouw gegevens hebben. Twee back-ups sla je op in verschillende soorten locaties, zoals onze webserver en de back-upserver. Ten minste één back-up sla je offsite op, bijvoorbeeld op je thuiscomputer.

Hoe maak je back-ups?

Het kan natuurlijk zijn dat je niet weet hoe je de back-ups in moet stellen. Gelukkig is dit helemaal niet zo moeilijk als dat het klinkt en dat is vast heel fijn om te lezen. Er komt niet eens een terminal of iets server-technisch aan te pas. Het enige wat je hoeft te doen, is in te loggen in DirectAdmin als Admin-gebruiker.

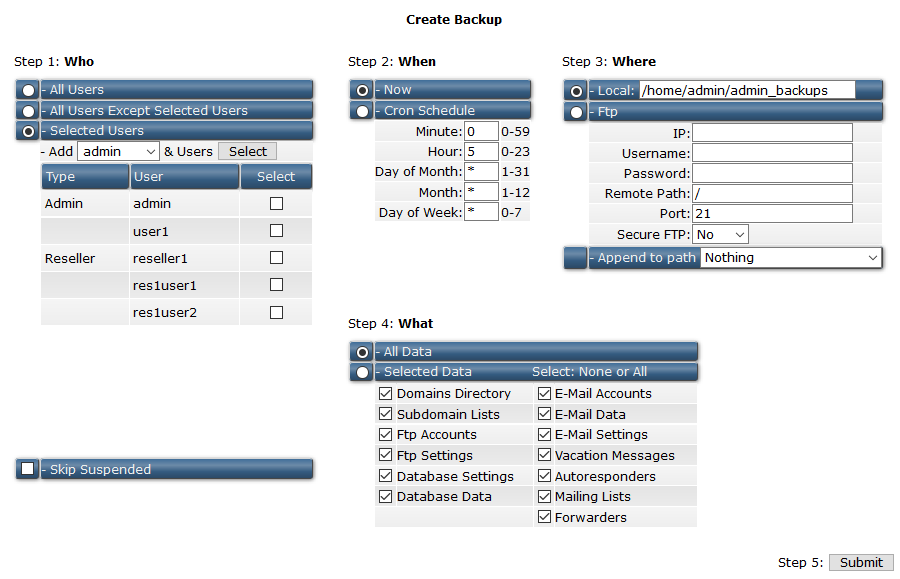

Onder de Admin Tools vind je dan de optie Admin Backup/Transfer. Als je daar op klikt, krijg je een scherm met verschillende stappen naar voren.

Step 1: Who

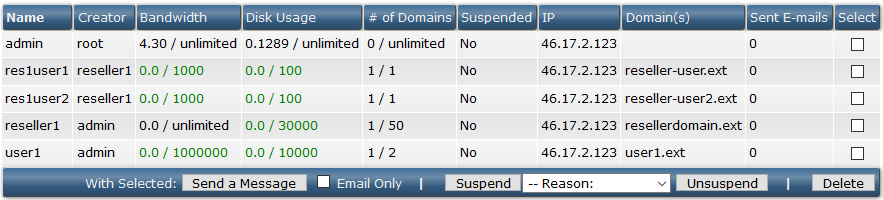

Selecteer hier de gebruikers die je veilig wilt stellen tegen rampspoed. Je kunt hier kiezen voor Alle gebruikers, Alle gebruikers behalve de geselecteerde of Alleen de geselecteerde gebruikers. Afhankelijk van het schema dat je in wilt stellen en de wisselvalligheid van de dynamische inhoud van de gebruiker, kun je hier een keuze in maken.

Step 2: When

Wanneer moet de back-up gemaakt worden? Standaard gezien is dat gewoon nu, maar er is dus ook de mogelijkheid om te kiezen voor het Cron schedule. Daarmee richt je zelf een fijn schema in en doet DirectAdmin de rest.

Als voorbeeld schema raden we bijvoorbeeld de volgende configuratie aan:

| Schema | Map | Omschrijving |

| 30 5 * * 1,2,4-6 | dagelijks | Om half 6 ’s ochtends op maandag, dinsdag, donderdag, vrijdag en zaterdag |

| 30 5 * * 3 | woensdag | Om half 6 ’s ochtends op woensdag |

| 30 5 * * 0 | zondag | Om half 6 ’s ochtends op zondag |

| 0 23 1 * * | maandelijks | Om 11 uur ’s nachts op de eerste dag van de maand |

Op deze manier is er van iedere dag een back-up, terwijl er toch maar vier kopieën worden opgeslagen. Je kunt dan terugvallen op de volgende momenten:

| Middag | Back-up | Tijd sinds back-up niet vandaag |

| Maandag | maandag, zondag | Anderhalve dag |

| Dinsdag | dinsdag, zondag | Tweeënhalve dag |

| Woensdag | woensdag, dinsdag, zondag | Anderhalve dag |

| Donderdag | donderdag, woensdag, zondag | Anderhalve dag |

| Vrijdag | vrijdag, woensdag, zondag | Tweeënhalve dag |

| Zaterdag | zaterdag, woensdag, zondag | Drieënhalve dag |

| Zondag | zondag, zaterdag, woensdag | Anderhalve dag |

Stel, je komt er ’s middags achter dat er gisteravond iets gebeurd is bij één van je gebruikers en je moet terugvallen op een back-up. Dan kom je dus, met dit schema, op een back-up van maximaal drieënhalve dag dag oud. In veel gevallen is dat nog wel te overzien.

Step 3: Where

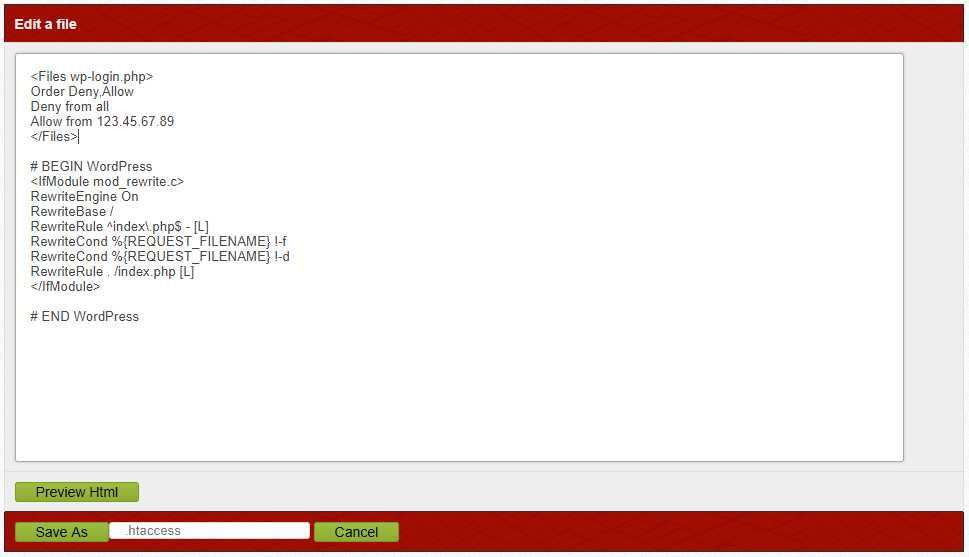

Hier komt de externe back-upruimte te pas. Back-ups kun je namelijk lokaal op de server zelf maken. Maar, als er dan iets met de server gebeurt, ben je je back-ups ook kwijt. Niet handig dus.

Gebruik hiervoor dus de externe ruimte en selecteer het bolletje bij FTP. De gegevens hiervoor vind je in je klantenpagina bij het server-overzicht.

Step 4: What

Je kunt hier nog selecteren welke data je veilig wilt stellen. Alles is het gemakkelijkste, maar kan veel (onnodige) ruimte in beslag nemen. Stel dat je de bestanden van de site eigenlijk nooit verandert maar er wel dagelijks nieuwe inhoud op je blog of webwinkel komt, kun je er voor kiezen om alleen maandelijks alles te back-uppen en de rest van de dagen alleen maar de database te pakken.

Step 5: Submit

Dat is dus niet zo heel moeilijk. Knopje klikken, even wachten, klaar!

Step 6: Check

Geen stap van DirectAdmin, maar wel eentje van ons. Als je namelijk op ‘submit’ hebt geklikt, gaat DirectAdmin eerst eens even kijken of ze wel naar de server kunnen verbinden. Heb je wel de juiste hostnaam of gebruikersgegevens ingevuld dus. Controleer dus altijd de terugkoppeling die DA direct op het scherm geeft.

Controleer regelmatig jouw back-ups

Als je regelmatig je back-ups laat maken, wil je nog wel eens vergeten dat het gebeurt. Een lekker gevoel is dat, je nergens zorgen over hoeven maken, toch?

Doe dat niet. Denk er met enige regelmaat tóch even aan. Bijvoorbeeld ’s ochtends, als DirectAdmin de hele nacht voor je bezig is geweest en aan het einde van de taak je een overzicht stuurt met de resultaten. Of iedere maand even checken of de back-up ruimte nog niet vol is.